WordPress网站被入侵,劫持收录事件分析

7.15,网站被入侵,但是直到7月17日,我才发现被入侵。

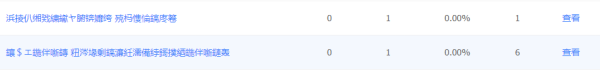

16日,17日正常更新文章,17日查询网站收录数据时,在站长资源平台【流量与关键词】查询上,我发现了比较奇怪的关键词。

起初我并没有在意,以为搜索引擎抽风,也在群里还有一些论坛询问了这种情况。大部分都是说的编码的问题。但是我查询后,编码是没有问题的。并且首页都能正常访问。

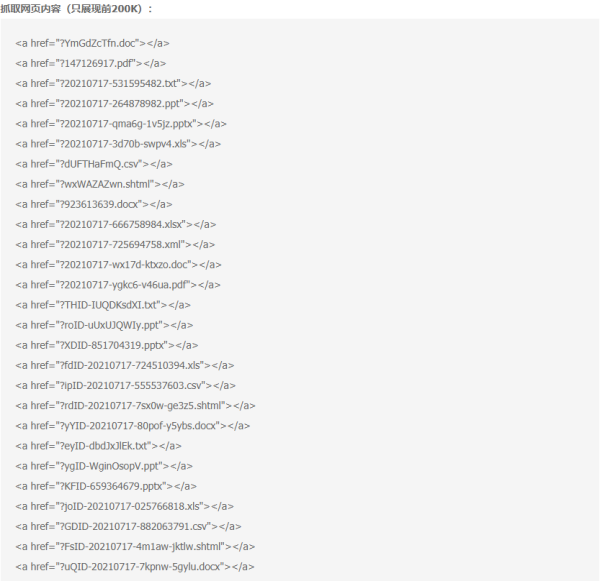

但是直到我利用百度站长资源平台【抓取诊断】工具,我发现这次问题严重了。

头部全是这种代码,这也表明网站100%被人入侵了。

查找代码

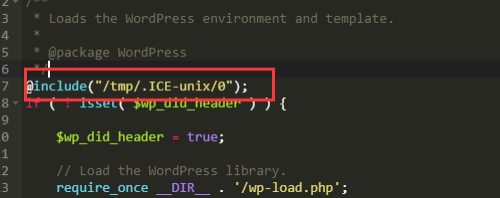

然后我查看了一下文件修改记录,发现 wp-bolg-header.php 这个文件在7月15日被修改过,并且也符合头部插入上图超链接的条件,点击进入查看。

上面多了这么一段代码,起初我不知道这个代码有什么用,删除之后,在使用诊断工具,上面的链接就没有了。

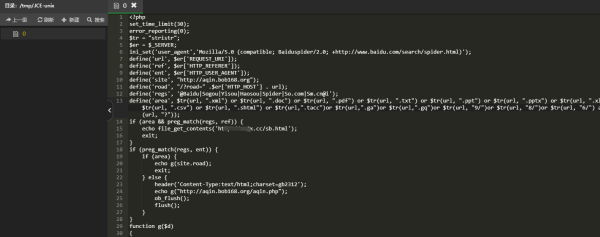

然后我根据这个代码找到服务器 tmp/.ICE-unix 这个目录,里面存放了命名为 0 的文件。

打开这个文件后是这样的。

因不懂代码,看出大概意思可能是当搜索引擎抓取就让蜘蛛抓取那个网站。(上面加马赛克的X站链接)

收录劫持确认

经过论坛网友八公子的科普,了解到这个是 劫持收录

百度收录抓取快照的时候,其实是快照了这个文件里面网址的内容

所以你的网站有收录 也是收录他网址的内容 一般都是一些违法的内容 这玩意 十多年前就有人做了

如果发现类似的文件。 自己查查百度模拟抓取。 如果不是你的网站内容 那你就被劫持快照了。

当确定被入侵之后,我当时唯一想的就是,他是怎么入侵进来的?怎么将这些文件放入服务器的?其他网站有没有被入侵?(服务器多站,后来查询,其他网站也被更改。)

安全补救

我的服务器其实是有安装云锁,但是因为时间的原因,一直没有自编译。当天连夜自编译云锁。

扩展阅读:自编译教程《云锁Nginx自编译教程,Nginx/Tengine ,宝塔云锁自编译》

使用云锁巡航,查询出一些可疑的文件,来自于在挖鱼网下载的 【WP Auto Post】这款采集插件,我猜大概就是这个插件的问题,直接删掉

随后联系了西部数码的技术人员,辅助我分析网站访问日志,但是和我猜想的插件问题有些出入,但是西部工作人员的服务确实到位。

经过西部技术员分析,怀疑可能是通过 WordPress REST API 内容注入漏洞Post,这个还需要相关专业人员分析处理。

反思

网站建设这么久了,其实服务器安全策略方面并没有做到完善,这也是自己的疏忽。云锁装在服务器快一年多了,都没有做过自编译。

WordPress 安全方面也没有去深入设置。

导致这次翻车。

这次也导致很多网站停更,全身投入网络安全维护,毕竟涉及整个服务器的网站。

也在18号左右,SEO排名掉光了。可见收录劫持对一个网站造成多大的伤害。

虽然谴责黑客窃取劳动成果,但是依然奉劝其积点阴德,不要去搞这些非法的网站了。

另外在后面我还是会继续写一些安全防护的问题,完善服务器安全策略。

本文由五车二原创,转载请注明出处。原文地址:http://www.5che2.com/article/452.html