ATT&CK 随笔系列之一:右脑知攻、左脑知防

作者:余凯@瀚思科技副总裁

2019 年相当不太平,除了全球贸易战,安全行业也暗潮涌动。上月底,Gartner WEB 应用防火墙 (WAF) 魔力象限领导者 之一某企业a 承认遭到黑客入侵【1】,该企业 一直宣称其核心能力和使命是保护客户的应用和数据安全,入侵事件的发生貌似尴尬。然而今年 5 月,国外主流媒体报道【2】全球排名前三安全厂商悉数被黑客组织 Fxmsp 攻破,源代码遭到泄漏。时间线向前回溯,谷歌 2018 年因为数据泄漏终止 Google+ 服务【3】,微软于 2017 年承认 Windows 10 源代码泄漏【4】,卡巴斯基 2015 年主动披露内部网络被以色列黑客攻陷【5】。新闻追踪至此,大家可以停止笑话 该企业 了,问题远比想象严重,而且没有人可以袖手旁观。

基于上述入侵事实,如果某家厂商宣称其产品技术能让客户安心无忧抵御黑客攻击,果断可列为笑谈;即便是多做一些努力澄清,宣称持续提升员工安全意识和流程,也仅仅是在基线路径上多走了一步,然而远远不够。上述事件背后的公司代表行业安全能力的上限,更多的公司面对黑客攻击,大概率是落到四个象限:被黑了自己不知道、被黑了公众不知道、即将被黑、不值得被黑。国外同行一般会说 “assume breach”【6】【7】(假定失陷),上月 ISC 大会上 360 集团 CEO 周鸿祎的措辞是 “没有攻不破的网络”,甚至 “敌已在我”。这个观念很多人会感到意外,但这是事实,我们需要更加坦诚的面对问题并做深层次的反思。

黑铁时代:人与人间的攻防对抗

我记忆里开始持续关注高级威胁对抗始于 2010 年 Google 披露极光行动【8】,印象深刻是因为当日证实我们研发的漏洞分析引擎 (SAL,Script Analyzer Lineup) 可以完全不做修改和升级检测到利用零日漏洞 (CVE-2010-0249) 的攻击代码,团队欢呼雀跃场景历历在目。不曾想到,这只是起点,整个行业更加波澜壮阔的攻防对抗序幕拉开了。以 “波澜壮阔” 形容并非代表正义的一方以压倒性的优势碾压对手大快人心。事实恰恰相反,那是 “黑铁时代”,攻击一方渐入佳境,而当时绝大多数的安全厂商长期专注病毒,对以漏洞开始的黑客入侵没有特别多的办法抵御,甚至并不甚了解基于脚本和文档等攻击的手法。同时,华语安全圈开始流行一句话 “未知攻、焉知防”。“未知攻、焉知防” 讲的是颠扑不破的道理,可喜的是,近年来大量的安全演讲和文章仍然反复被提到,道理深入人心。以此为起点,我们试想一下,若已知攻会怎样?让我们先从美国一家著名的安全公司火眼 (FireEye) 说起。火眼公司 2004 年成立,早期获得美国中央情报局投资,最初的安全基因来自老牌安全厂商 McAfee,2013 年起通过收购 Mandiant 大举进入高级威胁攻防 APT 市场并成功在美国纳斯达克上市。火眼公司零日研究团队和 Mandiant 安全服务团队拥有一群非常优秀的白帽子黑客,在 2013 年和 2014 年,全球绝大多数的基于零日漏洞的 APT 攻击都是由这两个团队合作发现,而这也推动火眼基于沙箱的全线产品迅速被市场接受。我当时在服务的公司领导高级威胁核心技术团队,恰好负责与 FireEye 对标产品的技术研发,通过多次一线实战 PK,发现火眼的产品距离市场宣传的能力相距甚远,甚至很多火眼自己发现的零日漏洞利用以及 APT 攻击稍作变换就无法检测,换言之发现高级威胁攻击主要靠人,而人的局限决定了百密一疏成为必然,同时安全能力无法复制。火眼是那个时代高级威胁攻防领域超一流的公司,在检测黑客攻击上,其他安全厂商并没有质的突破。这段经历让我相信,即便知攻,距离知防仍有巨大的鸿沟,亟需有突破性的变革与创新。其实回看安全行业这么多年,基本没有摆脱这个格局,有很多原因:1)黑产暴利,国家级攻击不惜成本。有兴趣可以看 GandCrab 勒索病毒团队的感人故事【9】,以及了解NSA如何开发核武级攻击代码【10】。2)白帽子黑客研究攻击有巨大的声誉和奖励,如同优秀的艺术家天马行空。但甲方的安全产品运维和乙方的安全产品研发都需要全面、系统和长期的付出,同时对组织而言不创造利润而是成本中心,常常受制于安全预算捉襟见肘以及面向业务的组织流程。3)经费问题并非不可解决,毕竟头部客户有经济实力,也有解决安全风险的动力。问题是,如同 “尧听四岳,用鲧治水。九年而水不息,功用不成”。行业头部客戶领导长期以来无法接受巨大的安全投入可能会被攻破的事实,始终沉浸在甲方万无一失、御敌于国门之外的不可能完成的承诺中,反复围绕漏洞与病毒的做 “天” “壤” 之别的 “堵” “堙” 文章。病毒防御是 “壤”,虽然简单却永远要追病毒的变化导致病毒库膨胀。漏洞防御是 “天”,零日漏洞无处不在,遇到便是面对降维打击。

青铜时代:聚焦黑客行为的产品改进

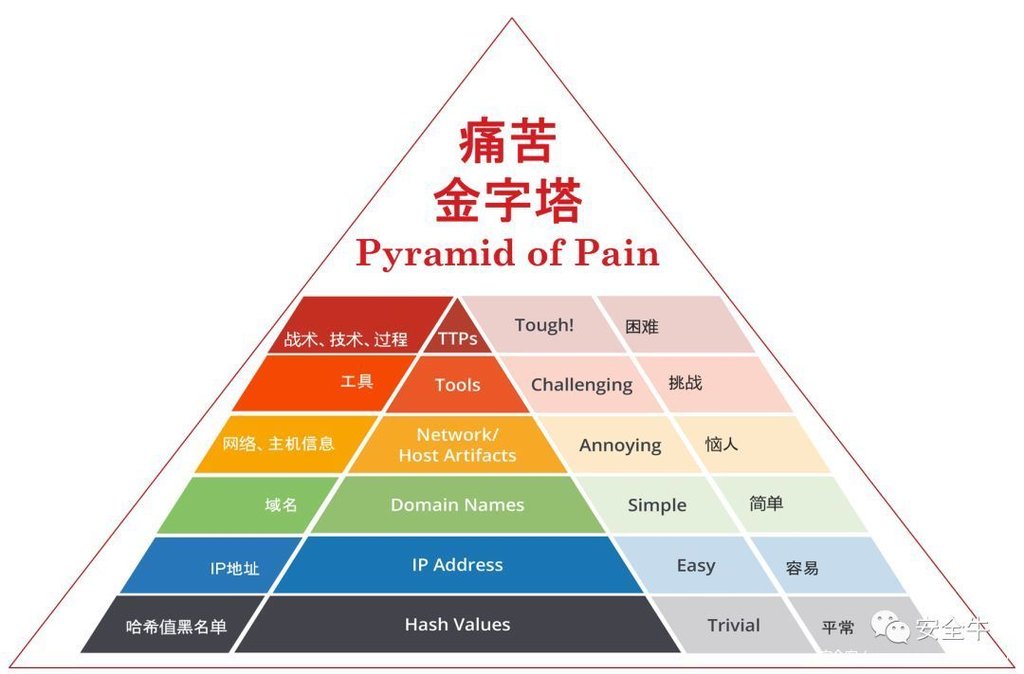

好消息是,经过多年的希望与失望反复,近年来国际安全行业逐步针对 “assume breach” 形成共识,同时将努力的方向同步到基于黑客行为的检测方向上来,专业术语是 TTP(战术 Tactic、技术 Technique、过程 Procedure)TTP 来源于军事术语【11】,逐步应用到网络安全场景。1)战术是攻击行为的技术目标2)技术是为实现战术使用的手法3)过程是针对某个技术的特定实现对抗黑客攻击,焦点从感染指标(Indicator of Compromise, IOC) 转向 TTP,由围绕痛苦金字塔的讨论展开并完成。2013 年 FireEye 的安全专家 David J. Bianco 首次提出 “痛苦金字塔”【12】 (Pyramid of Pain)。国内对痛苦金字塔有很多介绍本文不做详细解释,这里基于痛苦金字塔提出核心观点:1)痛苦金字塔第一层以下构成了行业普遍采用的 IoC,他们是黑客实施攻击的工具或成果,大概率这些工具只为此次攻击生成,成果也只在此次攻击出现。

2)真正有效的检测是基于黑客攻击的一系列手法,包括如何与目标系统的互动,这些手法有些是黑客人工试探,有些通过工具自动化完成的。一个类似的比喻是,交警通过摄像头抓取违章是不会主要依赖车牌或者车型。

3)攻击手法不容易改变,正如违章行为相对固定。基于 IoC 的防御是必要的基础能力,但层次越低,效率越低。

4)基于 IoC 或类似特征码的防御性安全设备,因为必须阻断,常常成为黑客试探和绕过的验证工具。同时黑客攻击越来越倾向于以零日攻击和社会工程学开始,以合法帐号和通用工具,甚至系统工具实施。这意味着,阻断类安全产品对抗黑客攻击是不够的,需要有提供嗅探、监测、关联、分析和溯源的旁路型安全产品互补。

以上共识达成,各家安全厂商便各自开始努力,聚焦黑客行为 (TTP) 提升检测能力。例如今年成功上市如日中天的 CrowdStrike 在 2014 年提出了 IoA 【13】(Indicator of Attack),而我当时服务的公司也提出了 EIoC 对 IoC 做扩充,一批自用的检测恶意行为的经验性规则被提出以 IoA(或其他形式,例如 EIoC)方式描述,并在各自的安全产品中尝试实现。时间给了我们上帝视角,回想当年在公司激烈的讨论,有关 IoA 和 EIoC 的潜力对比,有关如何形成规则,有关如何验证,如今结论都不言自明,水落石出,这些尝试在后续几年的实践中都遭遇到了重大瓶颈,或者步履维艰,甚至停滞不前。

重大瓶颈产生的根本是所有的努力都缺乏一个重要的基础:描述黑客行为 (TTP) 的语言和词库。这一点是高级威胁攻击的独特性决定的:

1)高级威胁攻击自 2013 年起被公开披露,当年只有包括 FireEye,Trend Micro,Kaspersky 等少数安全公司能看到,随着公众重视,国际头部安全公司投入,更多公司也开始加入其中报道。但始终因为事件高度敏感,导致威胁情报无法交换,众多安全公司面对黑客组织全貌如同盲人摸象。

2)即便是在安全公司内部,因为没有一个很好的描述语言和词库,即便是最好的安全人员发现了 APT 事件也无法一致的、直观的将黑客手法完整的描述出来,再提供给核心技术和产品研发去做系统性对抗实现。导致最后产品仍然是基于 IoC 检测,即便是为行为检测而设计的 IoA 等描述也最后落入了各种威胁码的窠臼。

3)黑客行为与正常用户行为往往很难界定,但又有大量交集。安全产品缺乏记录中性行为 (telemetry) 的能力,导致黑客入侵难以发现,这一点是开篇提到代表行业安全能力上限的安全公司集体失陷的直接原因。

白银时代:统一语言,重装上阵

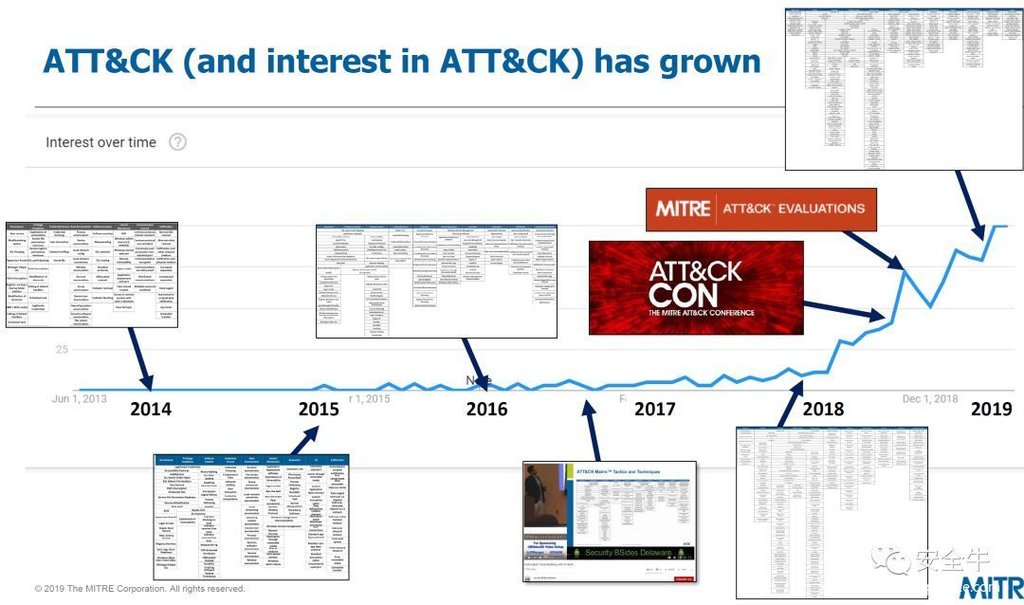

好消息是,2013 年在 MITRE 主导的 Fort Meade Experiment (FMX) 研究项目中,ATT&CK™ (Adversary Tactics and Techniques & Common Knowledge) 模型首次被提出并迅速成为解决上述瓶颈的标准。MITRE 是一个非营利组织,向政府和行业提供系统工程、研究开发和信息技术支持。ATT&CK 由 MITRE 于 2015 年正式发布,汇聚来自全球安全社区贡献的基于历史实战的高级威胁攻击战术、技术,形成了针对黑客行为描述的通用语言和黑客攻击抽象的知识库框架。

如上图可以看到,ATT&CK 经过 5 年左右的发展,到 2018 年开始获得爆发式关注。所有国际安全头部厂商都迅速的开始在产品中增加针对 ATT&CK 的支持,并且持续将自己看到的黑客手法和攻击行为贡献 ATT&CK 知识库。近两年的 RSA、SANS、Blackhat、Defcon 等一线安全会议,大量厂商和研究人员基于 ATT&CK 开始交流经验,同时将其工具和实践分享至 Github 上。至此,黑客攻防终于有了情报交流的基础框架和语言,类似大秦统一了语言、货币、度量衡,使得生产力和战斗力有了突破性成长。ATT&CK 建立了 “知攻” 通向 “知防” 的桥梁,使得防守方有机会将攻击知识系统化的吸收并转化为针对性的对抗能力。而安全行业经由本文提到的白帽子黑客为知防而知攻,演进到已知攻而专注产品检测黑客行为,并最终达成共识基于 ATT&CK 知识库协同提升产品知防能力,长期落后的防守一方终于看到了对等对抗攻击的曙光。

向黄金时代进军:右脑知攻、左脑知防

回到文章标题,攻击是一门艺术,需要想象力;防守是系统性工程,依靠理性和逻辑。如果我们把乙方安全厂商的核心能力比作安全大脑,或者把甲方用户的安全运维中心比作安全大脑的话,“右脑知攻、左脑知防”便是应对黑客攻击的最强大脑。一个典型的场景是:基于新发现的黑客攻击,白帽子研究员提炼出新的战术 (Tactics)、技术 (Technique) 和实现过程 (Procedure),这等同于贡献标签;而安全产品基于最新的 TTP 以收集追踪数据 (Telemetry)、识别攻击技术 (Technique) 并映射为攻击战术 (Tactics),这等同于为客户环境大量日常数据打标签,这个过程可为安全大脑提供高质量的标签化数据,使得机器学习能真正帮助检测能力的提升,系统性发现和应对 APT 攻击成为可能。本文 ATT&CK 随笔系列的第一篇,接下来我将介绍对 MITRE ATT&CK 知识库的理解和思考、安全产品能力评测的演化及最近进展,以及基于 MITRE ATT&CK 的最佳实践,欢迎关注,敬请期待!

作者简介

目前就职于瀚思科技担任副总裁,在安全技术、产品、市场具备近 20 年丰富经验,拥有 3 项美国专利。致力于引入世界一流的攻防实践和技术创新将瀚思的核心技术进行国际化升级。他曾在全球最大的独立安全软件厂商趋势科技领导高级威胁攻防核心技术团队,负责零日漏洞研究、攻击检测沙箱、漏洞检测和过滤引擎等多个核心技术产品研发成绩斐然,曾获得公司最具价值员工(2012年度)和领袖(2015年度)奖杯,2015 年荣获 CEO 和 CIO 共同署名颁发的年度优秀团队奖杯。

参考文献

[1] Cybersecurity Firm Imperva Discloses Breachhttps://krebsonsecurity.com/2019/08/cybersecurity-firm-imperva-discloses-breach/[2] Anti-virus vendors named in Fxmsp’s alleged source code breach respondhttps://www.scmagazine.com/home/security-news/anti-virus-vendors-named-in-fxmsps-alleged-source-code-breach-respond/[3] Google+ shutting down after data leak affecting 500,000 usershttps://arstechnica.com/tech-policy/2018/10/google-exposed-non-public-data-for-500k-users-then-kept-it-quiet/[4] Microsoft confirms some Windows 10 source code has leakedhttps://www.theverge.com/2017/6/24/15867350/microsoft-windows-10-source-code-leak

[5] The Mystery of Duqu 2.0: a sophisticated cyberespionage actor returns

https://securelist.com/the-mystery-of-duqu-2-0-a-sophisticated-cyberespionage-actor-returns/70504/

[6] Defensible Security Architecture

https://dfs.se/wp-content/uploads/2019/05/Mattias-Almeflo-Nixu-Defensible.Security.Architecture.pdf

[7] NSS LABS ANNOUNCES ANALYST COVERAGE AND NEW GROUP TEST FOR BREACH DETECTION SYSTEMS

https://www.nsslabs.com/press/2012/11/8/nss-labs-announces-analyst-coverage-and-new-group-test-for-breach-detection-systems/

[8] More Details on “Operation Aurora”

https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/more-details-on-operation-aurora/

[9] GandCrab Ransomware Shutting Down After Claiming to Earn $2 Billion

https://www.bleepingcomputer.com/news/security/gandcrab-ransomware-shutting-down-after-claiming-to-earn-2-billion/

[10] PLANS TO INFECT ‘MILLIONS’ OF COMPUTERS WITH MALWARE

https://theintercept.com/2014/03/12/nsa-plans-infect-millions-computers-malware/

[11] What’s in a name? TTPs in Info Sec

https://posts.specterops.io/whats-in-a-name-ttps-in-info-sec-14f24480ddcc

[12] The Pyramid of Pain

https://detect-respond.blogspot.com/2013/03/the-pyramid-of-pain.html

[13] IOC Security: Indicators of Attack vs. Indicators of Compromise

https://www.crowdstrike.com/blog/indicators-attack-vs-indicators-compromise/